nombre: Win32/Sasser.A

aliases: Sasser, W32/Sasser-A, W32/Sasser.worm, W32/Sasser.A, WORM_SASSER.A

tipo: Gusano de Internet

fecha: 01/05/2004

tamaño: 15,872

Bytes

destructivo: Si

origen: Desconocido

· INFORMACION

Gusano que se propaga utilizando la vulnerabilidad en el proceso LSASS (Local

Security Authority Subsystem), reparada por Microsoft en el parche MS04-011.

Solo afecta computadoras bajo Windows XP o 2000, que no posean dicho parche

instalado.

· CARACTERISTICAS

Existe una posible infección cuando se producen continuos cuelgues del

proceso LSASS.EXE, y existe el siguiente archivo en el sistema:

c:win.log

Se genera tráfico excesivo en los siguientes puertos TCP:

445, 5554 y 9996

Análisis:

El gusano es un archivo de 15,872 bytes.

El gusano se copia a si

mismo en la carpeta de Windows con el siguiente nombre:

c:windowsavserve.exe

NOTA: La carpeta "c:windows" puede variar de acuerdo al sistema operativo instalado ("c:winnt" en NT, "c:windows", en 9x, Me, XP, etc.).

También crea el

siguiente archivo:

c:win.log

Modifica la siguiente entrada

en el registro para autoejecutarse en cada reinicio de Windows:

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

avserve = c:windowsavserve.exe

El gusano inicia 128 hilos de ejecución para escanear direcciones IP seleccionadas al azar por el puerto TCP/445, buscando sistemas vulnerables (TCP/445 es el puerto por defecto para el servicio vulnerable).

Esto ocasiona a veces, el fallo de las computadoras que no tienen el parche MS04-011 instalado.

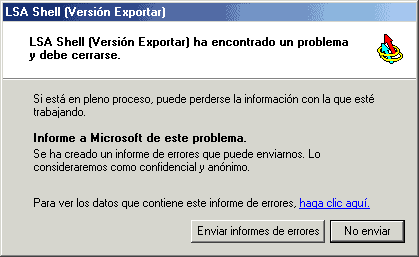

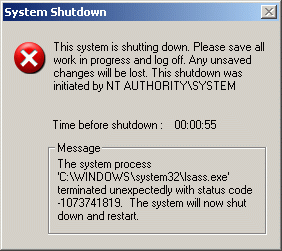

En Windows XP, muestra una ventana con un mensaje muy similar al siguiente:

En Windows 2000 se muestra una ventana casi idéntica a la provocada en

Windows XP por el gusano Blaster (Lovsan):

El gusano detecta la versión del sistema operativo, y utiliza diferentes exploits para Windows XP y Windows 2000 (exploit universal), y para Windows 2000 Advanced Server (SP4 exploit).

Windows 9x, Me y NT, no son vulnerables.

Si el ataque es exitoso, un shell (intérprete de comandos), es iniciado en el puerto TCP/9996.

A través del shell, se instruye al equipo remoto a descargar y ejecutar el gusano desde la computadora infectada, utilizando el protocolo FTP. Para ello, se crea y ejecuta en dicho equipo un script llamado CMD.FTP. El script descarga y ejecuta a su vez al gusano propiamente dicho (con el nombre #_UP.EXE), provocando la infección.

El servidor FTP escucha por el puerto TCP/5554 en todos los equipos infectados, con el propósito de permitir la descarga del gusano en otros sistemas que así también son infectados.

El archivo C:WIN.LOG registra todas las transacciones FTP realizadas.

El gusano crea el siguiente mutex para no ejecutarse más de una vez en memoria:

Jobaka3l

El uso de un cortafuego

personal, disminuye el riesgo de infección.

· INSTRUCCIONES PARA ELIMINARLO

1. Descargue e instale el parche MS04-011 y luego reinicie el equipo:

Microsoft Security Bulletin

MS04-011

www.microsoft.com/technet/security/bulletin/ms04-011.mspx

2. Desde Inicio, Ejecutar, escriba REGEDIT y pulse Enter para acceder al Registro del sistema.

3. Elimine bajo la columna "Nombre", la entrada "avserve", en la siguiente clave del registro:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun

4. En Windows NT, 2000 y XP, abra la siguiente clave del registro:

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

5. Cierre el editor del registro.

6. Reinicie

el equipo y ejecute un antivirus actualizado para eliminar toda presencia del

gusano.